تکنولوژی رمزگذاری BitLocker که مایکروسافت در ویندوز پیشبینی کرده، یکی از روشهای ساده و سریع برای حفظ امنیت فایلها و حریم خصوصی است. اما بررسیهای اخیر نشان میدهد که راههایی برای دور زدن این روش وجود دارد، مثل برداشتن تراشهی TPM و استخراج کلید رمزگذاری که در آن ذخیره شده است. حتی برخی درایوهای SSD نیز رمزگذاری بیتلاکر ویندوز را عملاً غیرفعال میکنند!

در این مقاله به ملاحظات امنیتی که میبایست در استفاده از BitLocker ویندوز در نظر گرفت، میپردازیم.

قبلاً در مقالهای به روش استفاده از BitLocker در ویندوز به منظور رمزگذاری یا encryption فایلهای شخصی، فایلهای کاری و امنیتی اشاره کردیم:

با وجود نرمافزارهای رایگان برای رمزگذاری کردن فایل و فولدر، شاید برخی کاربران از BitLocker استفاده نکنند اما به هر حال بیتلاکر در ویندوز مجتمع شده و استفاده از آن بسیار ساده و سریع است. اما توجه کنید که استفادهی غیراصولی از بیتلاکر، ممکن است مشکلاتی مثل سوء استفاده از فایلهای شخصی شما را به دنبال داشته باشد. البته اغلب روشهای دور زدن بیتلاکر بر دسترسی فیزیکی استوار است و در واقع اگر کسی به هارددیسک و SSD یا قطعات داخلی کامپیوتر شما دسترسی نداشته باشد، روشهای معمولی برای دور زدن این قابلیت مفید ویندوز پاسخگو نیست.

بنابراین پیش از استفاده از BitLocker به نکاتی که در ادامه بررسی میکنیم، توجه فرمایید.

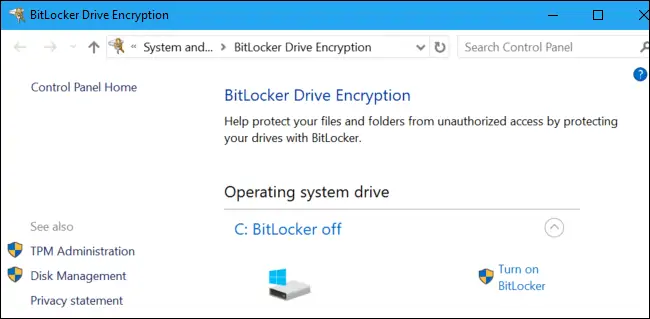

نسخهی خانگی یا Home از BitLocker استاندارد پشتیبانی نمیکند

اولین نکته در استفاده از قابلیت امنیتی بیتلاکر این است که به نسخهی ویندوز توجه کنید. نسخهی خانگی یا Home ویندوز ۱۰ از این قابلیت جالب پشتیبانی نمیکند! مایکروسافت این قابلیت را در نسخههای کاملتر و حرفهایتر گنجانده است.

در برخی کامپیوترها میتوان از تکنولوژی رمزگذاری خاصی که مایکروسافت نام آن را Device Encryption گذاشته استفاده کرد. نام دیگر این قابلیت، BitLocker device encryption است که شاید کاربران را به اشتباه بیاندازد اما توجه کنید که این روش رمزگذاری، محدودتر از BitLocker استاندارد ویندوز است.

هکر یا بهتر است بگوییم یک کاربر نیمهحرفهای میتواند هارددیسک سیستم شما را به سیستم دیگری متصل کند و تمام فایلهایی که روی آن ذخیره شده را کپی کند! حتی بدون خروج هارددیسک هم این کار امکانپذیر است و میتوان با بوت کردن یک ویندوز پرتابل یا توزیعات مختلف لینوکس، بدون آنکه چیزی روی سیستم نصب شود، این کار را انجام داد.

لذا اگر روی سیستمی فایلهای مهم و شخصی موجود است، از نصب کردن نسخهی Home ویندوز ۱۰ خودداری کنید و نسخهی Pro یا Enterprise را روی آن نصب کنید. اگر فایلهای شخصی و امنیتی کمتعداد و کمحجم است، میتوانید از روش دیگری برای رمزگذاری استفاده کنید. بنابراین میتوانید نسخهی خانگی ویندوز ۱۰ نیز استفاده کنید اما برای رمزگذاری میبایست از نرمافزارهای جانبی خاصی مثل VeraCrypt که جایگزین TrueCrypt قدیمی شده و البته رایگان است، استفاده کنید. قبلاً به معرفی برخی نرمافزارهای محبوب در این عرصه پرداختیم:

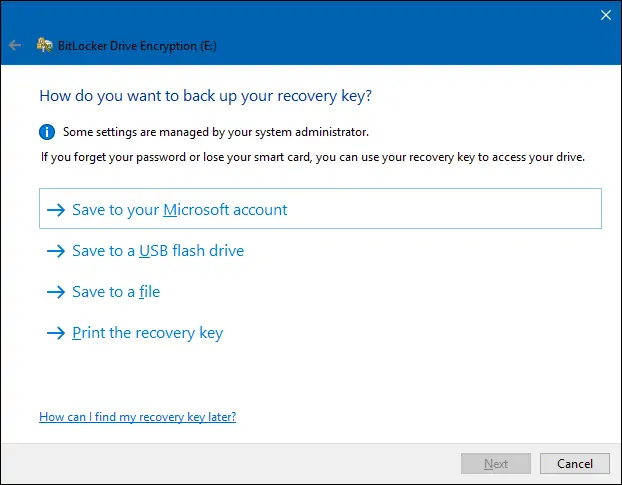

بیتلاکر و آپلود کلید رمزگذاری روی سرورهای مایکروسافت

بسیاری از کامپیوترهای امروزی قابلیت رمزگذاری کردن درایوها را دارند که به آن device encryption گفته میشود و همانطور که اشاره کردیم محدودتر از BitLocker عمل میکند. اگر کامپیوتری از این روش رمزگذاری پشتیبانی کند، به صورت خودکار با ورود به حساب کاربری مایکروسافت، رمزگذاری انجام میشود. کلید رمزگذاری نیز به صورت خودکار روی سرورهای مایکروسافت آپلود میشود!

آپلود کلید رمزگذاری روی سرورهای مایکروسافت از این جهت که کلید ریکاوری از بین نمیرود، روش خوبی است. حتی اگر رمز عبور حساب مایکروسافت را فراموش کنید هم راهی برای ریست کردن رمز عبور و دانلود کردن کلید رمزگذاری فایلها وجود دارد. اما از این جهت که مایکروسافت به کلید رمزگذاری فایلهای شما دسترسی دارد، روش خوبی محسوب نمیشود. به هر حال کمپانیهای بزرگ عرصهی نرمافزار، کم و بیش اطلاعات کاربران را به صورت مخفیانه در اختیار سازمانهای جاسوسی قرار میدهند. از طرفی ممکن است شخص غیرمجازی که به هارددیسک کامپیوتر شما دسترسی دارد و در عین حال پسورد حساب شما در وبسایت مایکروسافت را مخفیانه رویت کرده، میتواند فایلها را رمزگشایی کند. بنابراین این روش رمزگذاری بهتر از دسترسی آزاد به فایلها است اما روش کاملاً امن و حافظ حریم خصوصی محسوب نمیشود.

برای امنیت بیشتر میتوانید در مراحل رمزگذاری کردن فایلها، گزینهی آپلود روی سرورهای مایکروسافت را انتخاب نکنید بلکه آپلود روی فلشدرایو USB شخصی یا ذخیره کردن به صورت فایل را انتخاب کنید و در ادامه فایل کلید رمزگذاری را در محل امنی نگهداری کنید.

بسیاری از درایوهای SSD رمزگذاری BitLocker را از بین میبرند!

درایوهای SSD امروزی، اغلب از تکنولوژی رمزگذاری سختافزاری یا Hardware Encryption بهره میبرند که سریعتر از روشهای نرمافزاری عمل میکند. اما اگر در سیستمی مجهز به این نوع SSDها، از بیتلاکر ویندوز برای رمزگذاری استفاده کنید، ویندوز کاری خاصی انجام نمیدهد و به امنیت روش رمزگذاری درایو SSD اعتماد میکند.

اما بررسیهای متخصصین حوزهی امنیت نشان میدهد که بسیاری از درایوهای SSD این کار را به درستی انجام نمیدهند. به عنوان مثال درایوهای سری MX300 کمپانی Crucial، کلید رمزگذاری را با پسورد خالی ذخیره میکند! لذا شاید بهتر باشد که از بیتلاکر در این شرایط استفاده نکنید.

البته این اشکال متوجه ویندوز ۷ نیست چرا که در ویندوز ۷ زمانی که از بیتلاکر استفاده میکنید، توجهی به قابلیتهای درایو SSD نمیشود و ویندوز این کار را انجام میدهد.

برای حل کردن این مشکل و در واقع غیرفعال کردن رمزگذاری سختافزاری درایوهای SSD، میتوانید از Group Policy Editor استفاده کنید و Configure use of hardware-based encryption for fixed data drives را روی حالت Disabled تنظیم کنید. پس از این تغییر، فراموش نکنید که فایلهای رمزگذاری شده را رمزگشایی و مجدداً رمزگذاری کنید تا ویندوز مقولهی رمزگذاری با تکنولوژی BitLocker را از نو انجام دهد.

خطر جدا کردن تراشهی TPM

محققین هک و امنیت اخیراً روش دیگری برای دور زدن رمزگذاری با بیتلاکر را پیادهسازی کردهاند. کلید رمزگذاری در تراشهای به اسم TPM یا Trusted Platform Module ذخیره میشود. با استفاده از یک برد FPGA که تنها ۲۷ دلار قیمت دارد و برخی کدهای متن باز، میتوان کلید رمزگذاری را به سادگی استخراج کرد! البته با این روش سختافزار از بین میرود اما کلید رمزگذاری در اختیار هکر قرار میگیرد و دسترسی به فایلها امکانپذیر میشود.

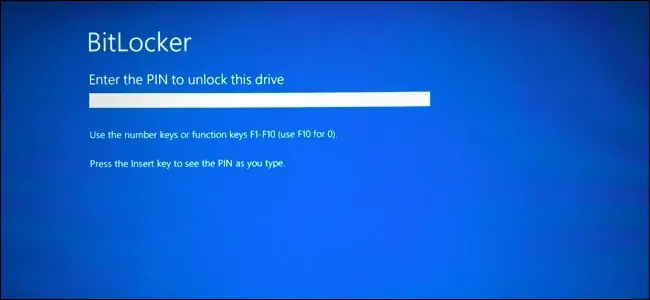

برای حل کردن این مشکل، میتوانید قابلیت درخواست PIN قبل از بوت شدن را در گروپ پالسی یا به عبارت دیگر آپشنی به اسم Require startup PIN with TPM را فعال کنید. در این صورت ویندوز برای آنلاک کردن TPM در فرآیند بوت، نیاز به پین کد دارد. البته وارد کردن پین کد قبل از شروع به کار ویندوز ۱۰ شاید یک مرحلهی اضافی و وقتگیر به نظر برسد اما به هر حال برای حفظ امنیت، میبایست این ویژگی را فعال کنید تا آنچه در TPM ذخیره شده، به راحتی در دسترس هکر قرار نگیرد.

کامپیوتر Sleep شده امنیت ضعیفتری دارد!

مایکروسافت توصیه کرده که در صورت فعال کردن رمزگذاری بیتلاکر، قابلیت Sleep کردن سیستم را استفاده نکنید و آن را به کلی غیرفعال کنید. البته حالت Hibernate مشکل خاصی ندارد و در صورت استفاده از این حالت، بهتر است روش قبلی را پیادهسازی کنید تا قبل از ورود به ویندوز، پین کد سوال شود.

حالت Sleep از این نظر امن نیست که کلید رمزگذاری روی حافظهی RAM ذخیره میشود. لذا هکر در صورت دسترسی به سیستم شما، میتواند از DMA برای کپی کردن محتویات حافظهی رم استفاده کند و کلید فعالسازی را با صبر و حوصله، کشف کند.

برای فعال کردن نمایش گزینهی هایبرنیت و بررسی تفاوت این حالت با اسلیپ، به مقالهی زیر مراجعه فرمایید:

برای بیشتر شدن امنیت میتوانید یکی از تنظیمات یعنی disable new DMA devices when this computer is locked را از طریق گروپ پالسی ادیتور ویندوز، فعال کنید.

howtogeekسیارهی آیتی